Penetrationstests

Entdecken Sie die optimale Lösung für die Sicherheit Ihrer IT-Systeme mit RedTeam Pentesting! Unsere Teams von Spezialist*innen bieten maßgeschneiderte Penetrationstests, um Sicherheitslücken in Netzwerken, Anwendungen und Geräten aufzudecken. Investieren Sie in die Zukunft Ihres Unternehmens – vertrauen Sie auf RedTeam Pentesting!

News

04.04.2024

Die Webseite von RedTeam Pentesting ist ab heute in neuem Design verfügbar. Wir freuen uns über Feedback.

02.04.2024

RedTeam Pentesting hat ein neues Mitglied: Tobias Ferring verstärkt ab sofort als neuer Penetrationstester das Team.

17.01.2024

Alexander Neumann hat gestern im Rahmen der Veranstaltung „Studierende treffen Alumni und Unternehmensexpert:innen” den Vortrag „Der Bitwarden-Biometrie-Unfall - Wenn ein Pentest nebenher einen kritischen Fehler im Passwort-Manager aufdeckt” an der FH Aachen gehalten. Die Folien stehen unter Publikationen zum Download zur Verfügung.

Kunden über RedTeam Pentesting

Wir sind mit der Dienstleistung von RedTeam Pentesting mehr als zufrieden und können sie weiterempfehlen. So ein zuverlässiges und super organisiertes Pentesting Team haben wir vorher noch nicht gesehen! Weiter so!

RedTeam Pentesting hat eine hervorragende Tiefenanalyse unseres Dienstes mit einem Fokus auf die Sicherheit unserer Systeme und der Kundendaten durchgeführt. Die Lösungsvorschläge haben unsere Sicherheit und unser Vertrauen in die Zuverlässigkeit und Sicherheit unserer Dienste erhöht.

Es ist eine Stärke, seine Schwachstellen zu kennen.

IT Security in aller Konsequenz. Professionell, qualifiziert, kreativ. Der Name 'RedTeam Pentesting' ist Programm.

RedTeam Pentesting hat sehr professionell mit uns zusammengearbeitet, Sicherheitslücken in unserem System aufgespürt und uns in die Lage versetzt diese direkt zu schließen. Ich bin mit der Zusammenarbeit sehr zufrieden und wir werden sicherlich wieder mit RedTeam Pentesting zusammenarbeiten.

Die Zusammenarbeit mit RedTeam war exzellent. Die Profis aus Aachen konnten uns voll und ganz von ihren Fähigkeiten überzeugen. Beide Daumen hoch!

FAQ

Computer und die damit einhergehende IT-Struktur sind heute ein nicht mehr wegzudenkender Teil eines jeden Unternehmens. Hiermit wächst jedoch auch die Anzahl unternehmenskritischer Daten, welche in IT-Systemen gespeichert sind, sowie die Abhängigkeit davon, dass die eingesetzten IT-Systeme zuverlässig funktionieren. Darum häufen sich zunehmend Angriffe auf Unternehmens-IT in Form von Industriespionage, Unterbrechung der Verfügbarkeit von Systemen, Ransomware-Angriffen und sonstigen Möglichkeiten, einem Unternehmen signifikant zu schaden. Ein Penetrationstest gibt Auskunft darüber, wie verwundbar Ihre Systeme sind, wie wahrscheinlich ein erfolgreicher Angriff auf Ihre Strukturen ist und gibt Handlungsempfehlungen, wie Sie sich in Zukunft besser vor potentiellen Kompromittierungen schützen können. Eine detaillierte Erklärung, warum ein Penetrationstests sinnvoll ist, finden Sie unter Definition.

Vor jedem Penetrationstest findet grundsätzlich ein persönliches Vorgespräch statt. In diesem Vorgespräch werden die Möglichkeiten eines Penetrationstests in Bezug auf die Kundensysteme vorgestellt. Ein Penetrationstest ergibt nur Sinn, wenn er individualisiert und kundenorientiert durchgeführt wird. Wenn die Einzelheiten geklärt sind, wird der Pentest in einem vereinbarten Zeitraum durchgeführt. Im direkten Anschluss an den Test findet ein Abschlussgespräch statt und bietet einen Einblick in die gefundenen Schwachstellen sowie entsprechende Lösungsvorschläge. Außerdem wird ein detaillierter Bericht übergeben. Genauere Informationen über den Ablauf eines Pentests finden sich unter Ablauf.

RedTeam Pentesting ist ausschließlich auf Penetrationstests spezialisiert, im Gegensatz zu vielen anderen Unternehmen der IT-Sicherheitsbranche, welche Penetrationstests als eine von vielen Dienstleistungen in ihrem Portfolio anbieten. Bei RedTeam Pentesting soll der Penetrationstest nicht dem Verkauf weiterer Dienstleistungen dienen, sondern eine unabhängige Sicherheitsüberprüfung sein.

Bei RedTeam Pentesting arbeiten Sicherheitsspezialist*innen in enger Teamarbeit, um so praxisnahe Ergebnisse erzielen zu können. Die Ergebnisse werden ausführlich dokumentiert, mit dem Anspruch, das nötige Wissen über die Schwachstellen verständlich zu vermitteln. Unsere Kunden können so gefundene Schwachstellen vollständig nachvollziehen und effizient beheben. Des Weiteren sind alle Mitarbeitenden von RedTeam Pentesting fest angestellt. Auch bei Auftragsspitzen wird nicht auf andere Subunternehmen oder Freelancer zurückgegriffen, um sowohl die konstant hohe Qualität der Tests als auch die Vertraulichkeit sicherzustellen.

Am Ende des Penetrationstests übergeben wir dem Kunden nicht nur einen detaillierten Bericht, der die Schwachstellen, Risiken und Lösungsvorschläge beschreibt. Zusätzlich werden die Ergebnisse durch die Penetrationstester*innen, die den Pentest durchgeführt haben, vorgestellt. Dies erlaubt dem Kunden nicht nur bei Live-Vorführungen der gefundenen Schwachstellen die Systeme selbst aus der Angriffsperspektive zu betrachten, sondern die Schwachstellen mit den Sicherheitsspezialist*innen zu diskutieren.

Advisories

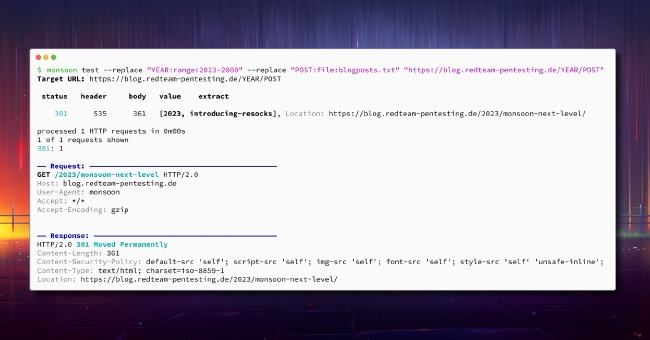

Zusätzlich zu Penetrationstests engagiert sich RedTeam mit Forschung im Bereich der IT-Sicherheit. Darüber hinaus können auch bei Pentests für die Öffentlichkeit interessante Schwachstellen entdeckt werden. Nach Rücksprache mit dem Kunden werden diese ebenfalls veröffentlicht. Eine Liste aller veröffentlichten Sicherheits-Advisories finden Sie hier.

Mehr lesen